I) Giới thiệu

Web application proxy là tính năng mới trong Windows Server 2012 R2. Làm proxy trung gian cho việc chứng thực giữa các ứng dụng bên trong công ty và các thiết bị bên ngoài network của người dùng. Bằng cách publish các ứng dụng trong công ty để các thiết bị người dùng bên ngoài (outside) có thể truy cập vào các ứng dụng bên trong (inside) công ty. Người dùng sẽ có thể dùng thiết bị mình để sử dụng các ứng dụng này một cách trực tiếp.

II) Tổng quan

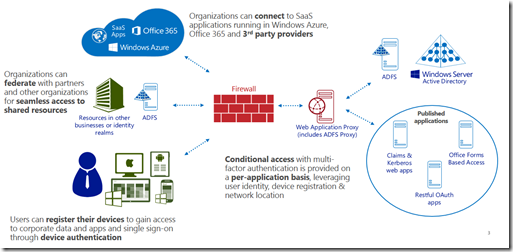

Đa phần, doanh nghiệp triển khai WAP theo cơ chế chứng thực bằng Active Directory Federation Service. Đối tượng truy cập là các device của người dùng, các công ty bên ngoài mà bạn cho phép chia sẻ tài nguyên, các hạ tầng Cloud như Office 365, Windows Azure, SaaS Apps.

Các cấu hình của Web Application Proxy server sẽ được lưu trên AD FS Server, cho nên bắt buộc WAP phải liên lạc được với AD FS server. Ngoài ra, bạn có thể triển khai thêm các Web Application Proxy server và chạy Failover Cluster cho chúng

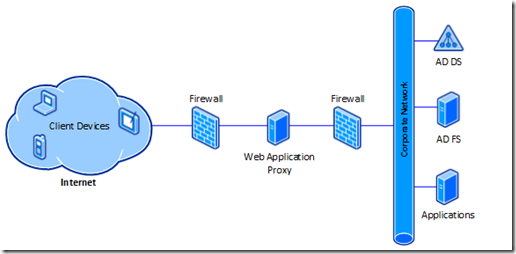

Web Application Proxy được triển khai giữa firewall bên ngoài và firewall bên trong công ty:

- Khi WAP tiếp nhận một HTTPS traffic của người dùng từ bên ngoài yêu cầu truy cập ứng dụng (Published application), nó không dùng HTTPS traffic này để gửi trực tiếp tới ứng dụng. Thay vào đó, WAP sẽ tạo một request mới của chính WAP để gửi tới ứng dụng. Lúc này, WAP được gọi là trung gian (session-level buffer) giữa người dùng bên ngoài và published application bên trong, cô lập các truy cập bên ngoài và AD FS server. Ngoài ra, việc drop các HTTPS traffic bên ngoài và tạo request tới ứng dụng mới sẽ tránh được các loại tấn công theo cơ chế DoS, Zero-day, SSL.

- Sau khi WAP thay mặt người dùng gửi một request tới ứng dụng để xác thực. Lúc này việc xác thực sẽ được AD FS thực hiện. Nếu xác thực thành công, AD FS sẽ gửi lại token cho WAP để cho phép truy cập vào ứng dụng. WAP nhận được token sẽ xác định xem là người dùng nào.

- Lúc này đã chính thức cho phép thiết bị của người dùng là hợp pháp và người dùng có thể sử dụng token này để truy cập ứng dụng.

Lưu ý: người dùng ở bên trong công ty truy cập vào ứng dụng thì không cần đi qua WAP mà chứng thực thẳng vào AD FS server.

III) Cơ chế Authentication trong WAP

Việc chứng thực (authentication) sẽ được người quản trị cấu hình sẵn, lúc này được gọi là pre-authenticate. Có 2 cơ chế chứng thực là bằng AD FS và Pass-through:

- AD FS: mọi yêu cầu chứng thực của người dùng gửi đến cho WAP sẽ được redirect đến cho AD FS. (Preauthenticate)

- Passthrough: cho phép người dùng truy cập vào ứng dụng mà không cần chứng thực, nhưng sẽ yêu cầu người dùng chứng thực nếu muốn xem nội dung của ứng dụng đó. (Thường thấy là 2 cơ chế NTLM và Basic Authentication)

Các tính năng của Active Directory Federation Services (AD FS) hỗ trợ cho WAP:

- Workplace Join: là tính năng hoàn toàn mới trong Windows Server 2012 R2 cung cấp cho AD FS. Cho phép các thiết bị của người dùng có thể tham gia (join) vào môi trường làm việc mà không cần phải join domain, là giải pháp cho BYOD (Bring Your Own Device). Tính năng này phải cấu hình cơ chế DRS (Devices Registration Service)

- SSO (Single-Sign-On): cho phép người dùng chỉ cần chứng thực một lần duy nhất và có thể truy cập tất cả các published application, thay vì mỗi lần truy cập một ứng dụng phải chứng thực.

- Multifactor Authentication (MFA): chứng thực nhiều phiên. Ví dụ, một người dùng được coi là chứng thực thành công (registed device) là khi người dùng chứng thực thành công theo các cơ chế (Integrated Windows authenticated, OTP, Smart card) và thiết bị của họ phải được khai báo sẵn trong hệ thống. Tính năng này phải dùng certificate để chứng thực

- Multifactor Access Control: quản lý truy cập dựa trên các rule đưa ra. Người dùng được permit hoặc deny việc truy cập ứng dụng/tài nguyên khi thỏa đầy đủ các rules mà AD FS đưa ra. Bao gồm như user, devices, location, authentication data.

Bài viết đang được cập nhật………….