1) Giới thiệu

DFS Replication là tính năng cho phép hai hoặc nhiều server đồng bộ dữ liệu với nhau, theo mô hình Multi-master. Hỗ trợ lập lịch replicate và điều chỉnh băng thông replicate.

Sử dụng giao thức Remote Differential Compression (RDC) để đồng bộ dữ liệu trên đường truyền. Khi có sự thay đổi về dữ liệu, RDC sẽ chỉ replicate những dữ liệu thay đổi, chứ không replicate hoàn toàn một file mới. Gíup tiết kiệm đáng kể băng thông.

2) Cấu trúc của DFS Replication

- Replication group: là một nhóm chứa các thành viên là server, thực hiện replicate một hoặc nhiều folder với nhau.

- Replicate folder: là các folder chứa các dữ liệu sẽ được replicate tới các server trong nhóm, các replicate folder này luôn đồng bộ với nhau giữa các server.

- Trong lần đầu tiên thiết lập việc Replication, ta có một máy làm Primary member, là máy chứa dữ liệu mà bạn muốn thực hiện replicate tới các server khác trong group.

- Trong replication group, ta có thể cấu hình một số thông số như: lập lịch replicate theo định kỳ, băng thông replicate.

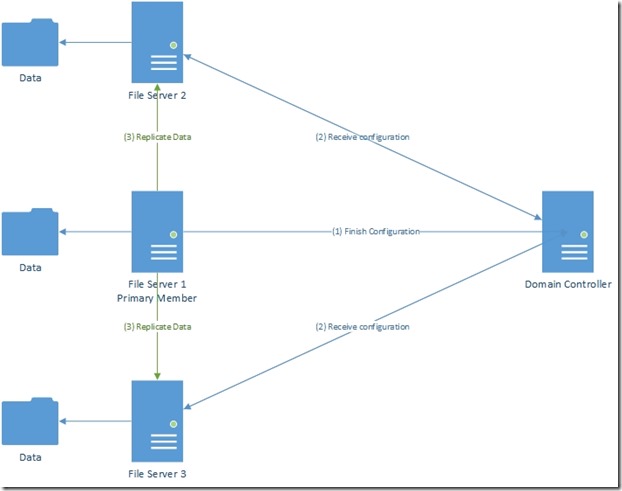

3) Quá trình thiết lập DFS Replication

1) Sau khi bạn hoàn thành cấu hình việc replication trên DFS Server, hệ thống sẽ không thiết lập việc replication ngay lập tức. Mà các thông tin cấu hình này sẽ được gửi tới các tất cả các máy Domain Controller, sau đó các thành viên trong nhóm Replication sẽ đi lên máy DC để lấy thông tin này về.

2) Sau khi có thông tin cấu hình, các thành viên khác sẽ đi lên Primary member để lấy dữ liệu về, nếu thành viên nào lấy được đầy đủ dữ liệu từ Primary member trước, thì nó sẽ tự động replicate sang các thành viên khác.

3) Khi tất cả các thành viên đã nhận được đầy đủ dữ liệu của Primary member, thì lúc này quá trình thiết lập replication cũng đã hoàn thành. Lúc này sẽ không còn định nghĩa Primary member nữa, mà tất cả các thành viên là ngang hàng nhau. Nếu có sự thay đổi dữ liệu của thành viên nào, thì lập tức sẽ replicate tới các thành viên khác trong nhóm.

4) Tính năng mới của DFS Replication trên WS 2012 R2

- Database cloning for initial sync (New): Tính năng Database Cloning cho phép người quản trị xuất ra những dữ liệu và cấu trúc lưu trữ vào một file cấu hình .xml (Export-DfsrClone ) trên Primary member sau đó cho phép đem dữ liệu và file .xml này qua các thành viên khác để import vào (Import-DfsrClone). Điều này giúp tối ưu thời gian replicate và thời gian đồng bộ giữa Primary member và các thành viên khác

- Data Corruption recovery (New): ở các phiên bản trước, nếu DFS Replication phát hiện dữ liệu của một thành viên nào đó bị lỗi (corrupt), thì nó sẽ tự động xóa dữ liệu đó trên thành viên và thực hiện việc replicate lại. Trong Windows Server 2012 R2, DFS Replication sẽ phát hiện tự sửa lỗi bằng cách nó quét và phát hiện dữ liệu bị lỗi ở phần nào, sau đó nó chỉ cần nhật lại những phần đó.

- Cross file RDC Disable (New): là tính năng nhằm cải thiện giao thức RDC cho quá trình replicate. Nó lọc ra những thay đổi một cách chi tiết hơn. Giúp tiết kiệm tối đa băng thông replicate, nhưng bù lại thì yêu cầu tính toán CPU và Disk nhiều hơn.

- File Staging Tuning (New): Mỗi thành viên sẽ có một hàng đợi Staging. Hàng đợi này dùng để sắp xếp các dữ liệu replicate cửa mình và thực hiện gửi đi cho các thành viên khác. Mặc định 1 block dữ liệu trong hàng đợi là 256KB, có thể cấu hình cao hơn. Staging cũng hỗ trợ cơ chế nén. Có thể sử dụng lệnh Set-DfsrMembership –MinimumFileStagingSize để cấu hình lại block dữ liệu.

- Preserved file restoration (New): cho phép phục hồi các file trong thư mục Existing, Conflict and Deleted.

- Unexpected shutdown database recovery improvement (Updated): Việc Server xảy ra sự cố đột ngột dẫn tới dữ liệu có thể bị mất và dẫn tới bị lỗi (corrupt). Windows Server 2012 R2 sẽ phát hiện và tự động kiểm tra và phục hồi dữ liệu bị lỗi

- Membership disabling improvements (Updated): khi bạn tách một thành viên ra khỏi group replication thì thành viên này tự động xóa các thư mục nằm trong DfsrPrivate (bao gồm Staging,conflict and deleted, preexisting). Trong Windows Server 2012 R2 cho phép giữ lại những thư mục này

5) Mô hình triển khai Replication

- Hub and Spoke topology: có thể có một hoặc nhiều server làm Hub, và các Server đặt tại chi nhánh sẽ làm Spoke. Những dữ liệu của Hub Server sẽ được replicate xuống các Spoke Server, và ngược lại. Các Spoke server sẽ không được phép replicate dữ liệu được. Mọi thứ phải qua Hub làm trung gian.

- Full mesh topology: các server sẽ được phép replicate cho nhau. Ví dụ, khi có một file trên một server nào đó, nó sẽ replicate file đó cho tất cả các thành viên còn lại.

- Custom topology: có thể tùy biến, có thể kết hợp giữa Full mesh và Hub and Spoke với nhau. Một Server làm Hub tổng và các chi nhánh làm Spoke, sau đó các Spoke Server sẽ cấu hình Full mesh cho nhau.

6) Triển khai lab

Mô hình triển khai:

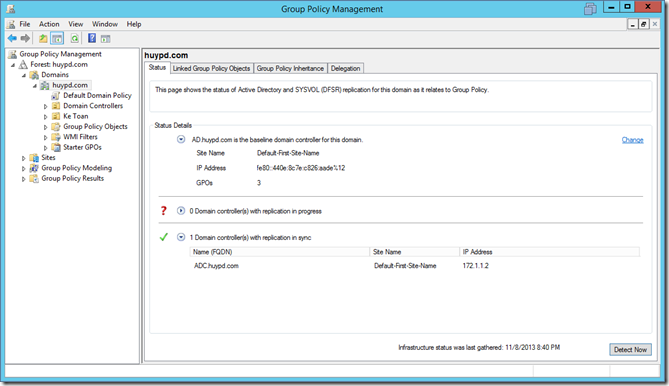

- AD (172.1.1./24) : máy Domain controller (Huypd.com).

- FS1: máy File Server 1 (172.1.1.2/24), chính là máy Primary Server, thực hiện replicate thư mục có tên “Public Data FS1”.

- FS2: máy File Server 2 (172.1.1.3/24), chứa dữ liệu Replicate trong thư mục “Replication Data Software and New”.

- FS3: máy File Server 3 (172.1.1.4/24), chứa dữ liệu Replicate trong thư mục “Public Data FS1”.

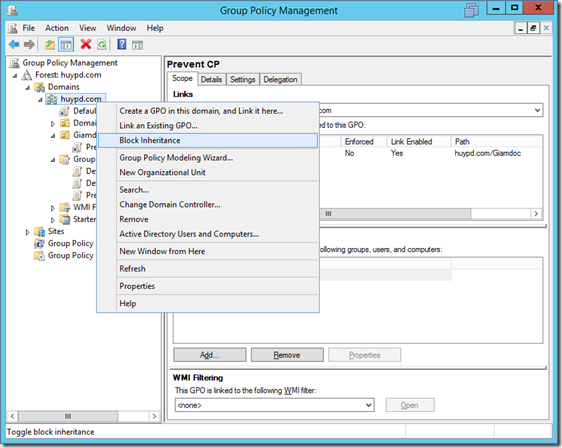

- Mô tả: mô hình triển khai là Full Mesh, cấu hình Replicate giữa FS1 và FS2 bằng giao diện, tiếp tục thực hiện tính năng “Database cloning for initial sync” để export và import dữ liệu từ FS1 qua FS3, sau đó thực hiện add FS3 vào nhóm Replication bằng lệnh shell.

Thực hiện:

- Trên máy FS1, tạo thư mục “Public Data FS1” có chứa dữ liệu. Máy FS2, tạo thư mục “Replication Software and News”.

- Tiến hành cài tính năng DFS Replication cho tất cả 3 máy File Server. (Server Manager –> Add roles and features –> File and Storage Services –> DFS Replication”.

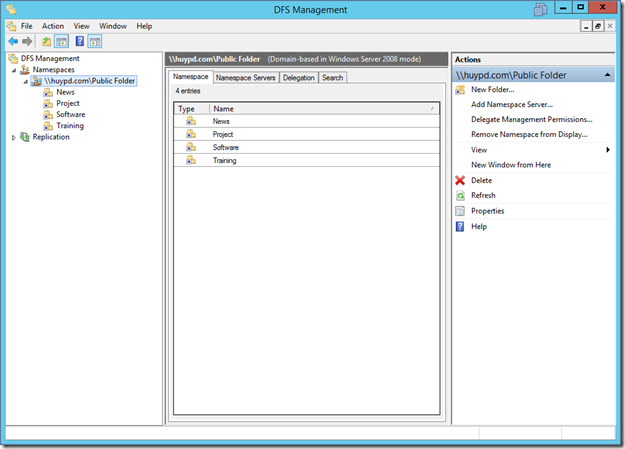

- Sau khi cài tính năng DFS Replication, vào tạo một Replication Group. Chuột phải –> New Replication Group

- Đặt tên cho Replication Group là “Replication News and Projects”

- Khai báo 2 Server, FS1 và FS2.

- Chọn mô hình (bài lab này là Full mesh)

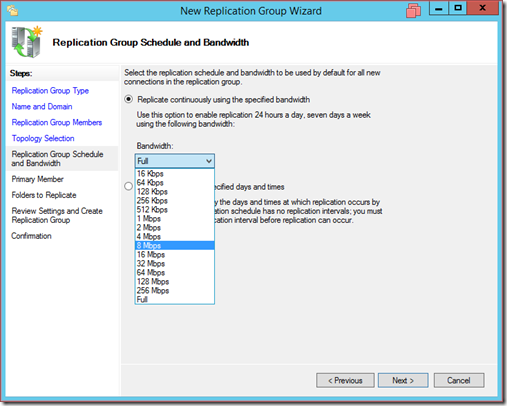

- Chọn băng thông cho việc Replicate

- Chọn server FS1 làm Primary member

- Chọn thư mục replicate trên server FS1. Ở đây là thư mục “Public Data FS1”

- Ở server FS2, nhấn Edit. Chọn thư mục tiếp nhận những dữ liệu replicate, ở đây là thư mục “Replicate Software and New”

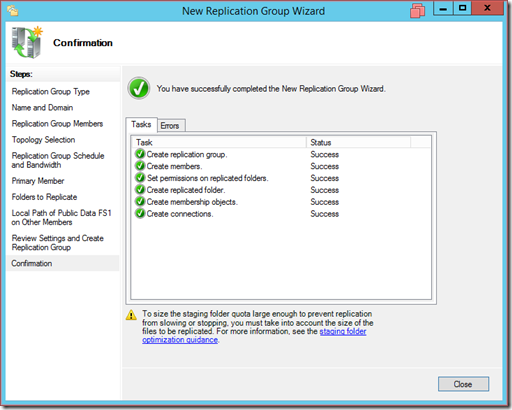

- Hoàn tất quá trình cấu hình, lúc này hệ thống sẽ tiến hành quá trình thiết lập Replication

Thực hiện cấu hình DFS Replication cho FS3 bằng tính năng mới “Database Cloning for initial replication”

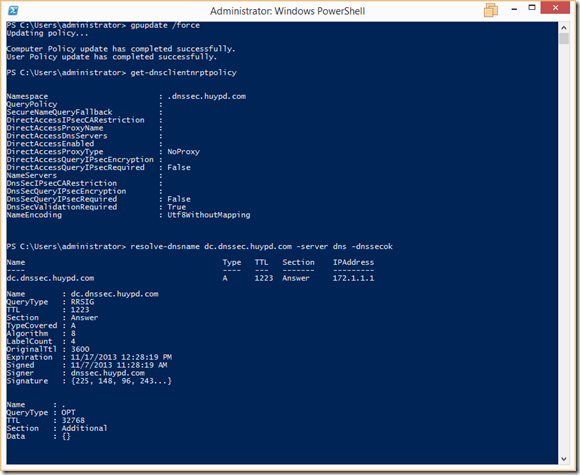

- Trên máy FS1, mở Windows PowerShell. Gõ lệnh Export-DfsrClone –Volume C: –Path “C:\Dfsrclone” để tiến hành xuất ra file .xml chứa cấu trúc của ổ đĩa và những thông tin về cấu hình DFS Replication.

- Tiếp theo,trên server FS1 ta xuất ra những dữ liệu trong Public Data FS1 bằng lệnh Robocopy.exe “C:\Public Data FS1” “\\fs3\c$\Public Data FS1” /E /B /COPYALL /R:6 /W:5 /MT:64 /XD DfsrPrivate /TEE /LOG+:Preseed.log

- /E : copy cả thư mục con, /Copyall : copy tất cả thông tin và thuộc tính của file, /R: số lần thực hiện copy lại nếu thất bại, /W: thời gian đợi để thực hiện copy lại, /MT: tạo ra nhiều luồng copy, /TEE : xuất ra kết quả trên console, /LOG : ghi lại quá trình thực thi trong một file Log”.

- Lúc này bên Server FS3 đã có thư mục Public Data FS1 và các dữ liệu.

- Trên Server FS1, thực hiện lệnh Robocopy.exe C:\DfsrClone \\FS3\C$\DfsrClone /B . Thực hiện copy thư mục DfsrClone qua bên FS3.

- Sau khi thực hiện lệnh trên, thư mục DfsrClone đã có ở trên FS3 ở ổ C

- Trên FS3, Tiến hành Import thông tin trong DfsrClone vào role DFS Replication, thực hiện bằng 2 lệnh :

- RD “C:\System Volume information\dfsr” –Force –Recurse , xóa thư mục Dfsr (nếu tồn tại trong hệ thống) trước khi import vào .

- Import-DfsrClone –Volume C: –path “C:\DfsrClone” , thực hiện import thông tin trong thư mục DfsrClone vào DFS Replication.

- Tiếp theo là dùng lệnh Shell để Add máy FS3 vào Replication group “Replication News and Projects”.

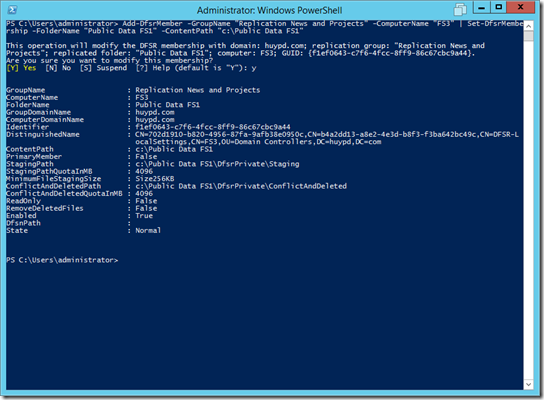

- Add-DfsrMember –GroupName “Replication News and Projects” –ComputerName “FS3” | Set-DfsrMembership -FolderName “Public Data FS1” –ContentPath “C:\Public Data FS1”

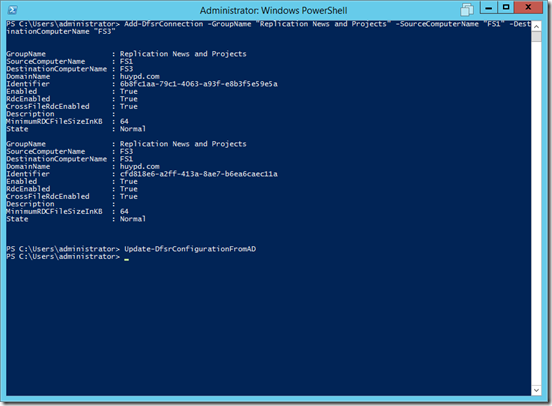

- Thực hiện tiếp lệnh Add-DfsrConnection –GroupName “Replication News and Projects” –SourceComputerName “FS1” –DestinationComputerName “FS3” , lệnh này để tạo DFS Replication Connection kết nối FS3 với 2 server còn lại, và khai báo FS1 làm Primary Member để tiến hành cho quá trình thiết lập replication ban đầu.

- Kiểm tra lại, lúc này trong Replication Group đã có đầy đủ kết các thành viên và các kết nối hay chưa. Nếu có đầy đủ, thì lúc này FS3 sẽ thực hiện quá trình thiết lập Replication với FS1.